Исследование и разработка алгоритма защиты проектной документации…

5

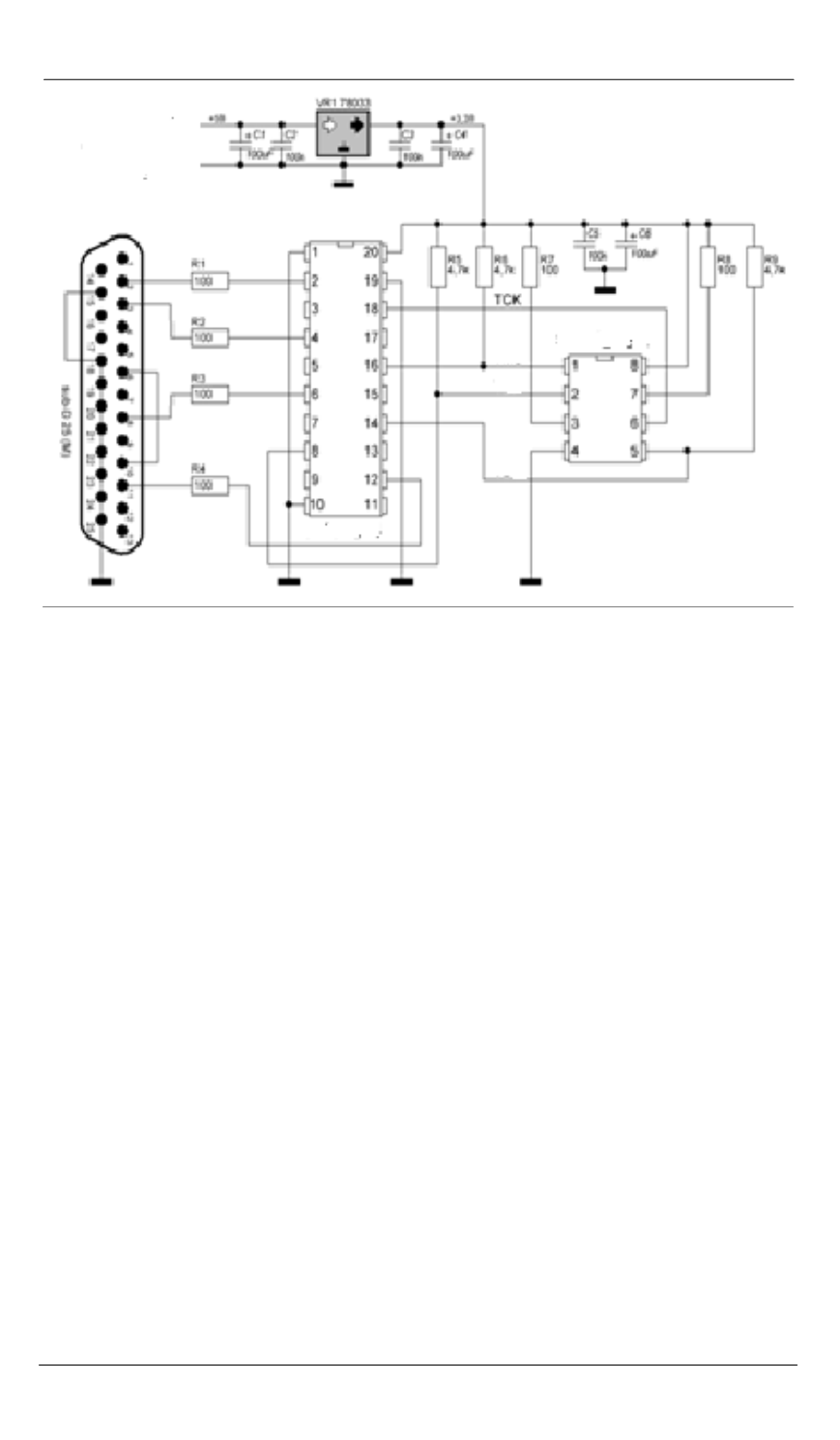

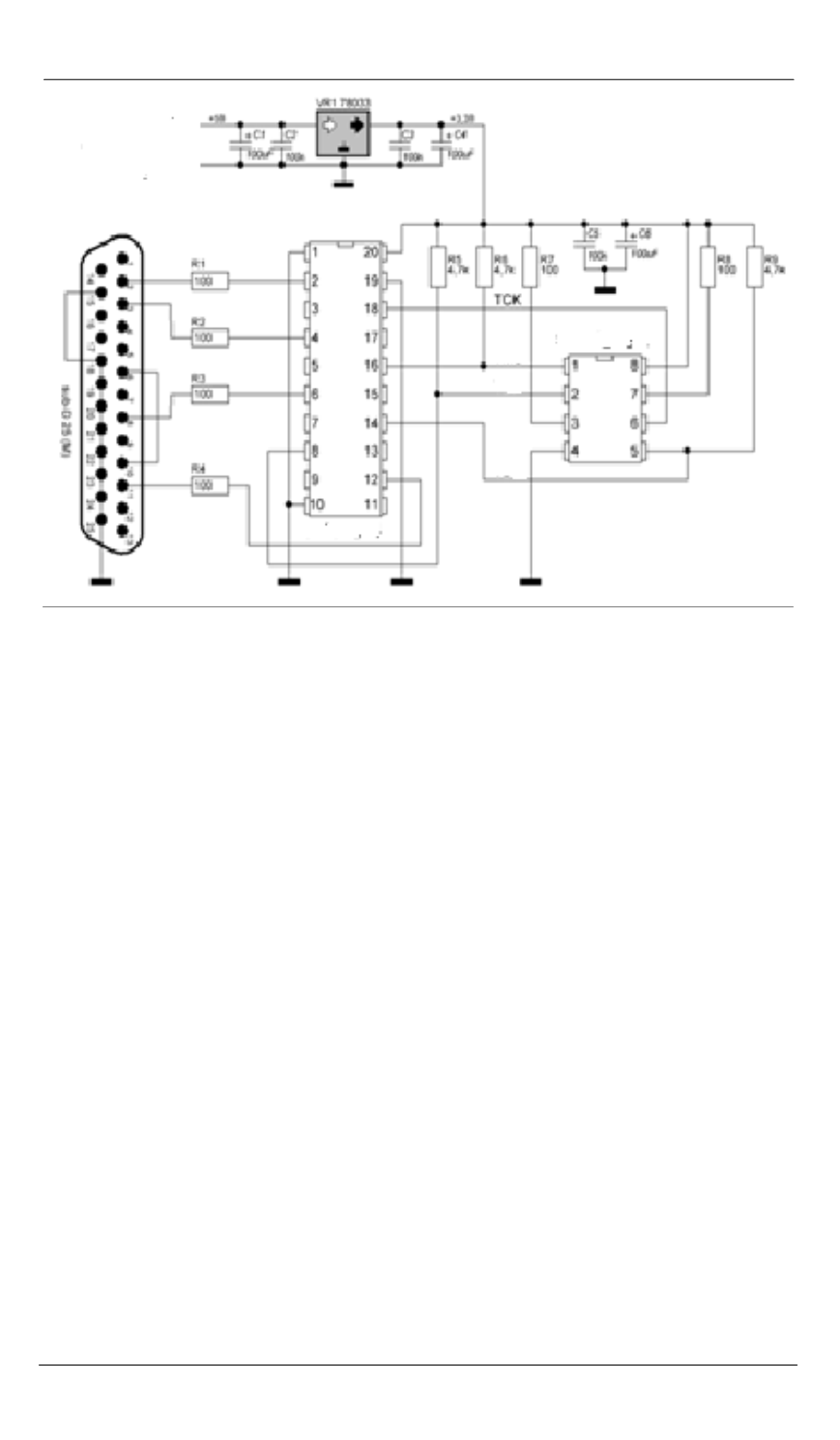

Рис. 4.

«Слепая» схема, восстановленная после QR-кодирования

Примеры существенных фрагментов кода микропрограммы для

устройства подключения FLASH к USB приведены ниже.

Текст кода на микроассемблере:

LIST p=16F84a include "P16F84A.INC";

Установка схемы

CBLOCK 0x0C

W_TEMP ;0x0C

STATUS_TEMP ;0x0D

FLAGS ;0x0E

COUNTER ;0x0F

ENDC;

Установка флагов и клокера

Описание использованных стегоалгоритмов.

Алгоритм Коча

(Koch).

Согласно алгоритму [4–6] в блок размером 8

8 встраивается

1 бит цифрового водяного знака (ЦВЗ). В указанных работах описано

две реализации алгоритма: псевдослучайно могут выбираться два или

три коэффициента дискретного косинусного преобразования Фурье

(ДКП).

Рассмотрим вариацию алгоритма с двумя выбираемыми коэффи-

циентами.

Встраивание информации осуществляется следующим образом:

для передачи бита 0 добиваются того, чтобы разность абсолютных

значений коэффициентов была бы больше некоторой положительной